Các nhà nghiên cứu phát hiện ra một số lỗ hổng trong các sản phẩm VPN, chủ yếu được sử dụng để truy nhập từ xa tới các mạng công nghệ vận hành (operational technology – OT), cho phép tin tặc xâm phạm hệ thống điều khiển công nghiệp (ICS) và gây ra thiệt hại về vật chất.

Các nhà nghiên cứu từ công ty an ninh mạng Claroty đã xác định được các lỗ hổng nghiêm trọng tiềm ẩn trong Secomea GateManager, EDR-G902, EDR-G903 của Moxa và eWon của HMS Networks. Những sản phẩm này được nhiều tổ chức sử dụng để quản lý và giám sát từ xa, bao gồm cả thiết bị điều khiển lập trình (PLC), các thiết bị đầu vào/đầu ra và các thiết bị hiện trường (field devices).

Claroty cho biết, các sản phẩm VPN bị ảnh hưởng được sử dụng rộng rãi trong các lĩnh vực dầu và gas cùng nhiều lĩnh vực phổ biến khác và khi tin tặc khai thác thì chúng có thể chiếm quyền truy nhập tới các thiết bị hiện trường và gây thiệt hại về vật chất.

Trong Secomea GateManager, sản phẩm cho phép người dùng kết nối mạng nội bộ từ Internet thông qua một đường hầm được mã hóa, các nhà nghiên cứu phát hiện ra nhiều lỗ hổng bảo mật, bao gồm các lỗ hổng có thể bị khai thác để ghi đè dữ liệu tùy ý (CVE-2020-14500), thực thi mã tùy ý, gây tấn công từ chối dịch vụ, thực thi các lệnh với quyền gốc (root) bằng cách kết nối các thông tin xác thực trên giao thức Telnet được mã hóa cứng (hardcoded) và chiếm những mật khẩu người dùng có hàm băm yếu.

Claroty cho biết: “Nguyên nhân lỗ hổng CVE-2020-14500 là do việc xử lý sai một số tiêu đề yêu cầu HTTP mà khách hàng cung cấp. Điều này có thể cho phép kẻ tấn công khai thác GateManager từ xa để thực thi mã mà không cần bất kỳ xác thực nào. Nếu thành công, một tấn công như vậy hoàn toàn có cho phép tin tặc truy nhập toàn bộ mạng nộ bộ của khách hàng cùng với khả năng giải mã tất cả lưu lượng truy nhập qua VPN“.

Trong các sản phẩm của Moxa, các nhà nghiên cứu phát hiện ra một lỗi tràn bộ đệm dựa trên ngăn xếp có thể bị khai thác để thực thi mã từ xa. Lỗ hổng này có số hiệu CVE-2020-14511, được Claroty phát hiện trong tháng này.

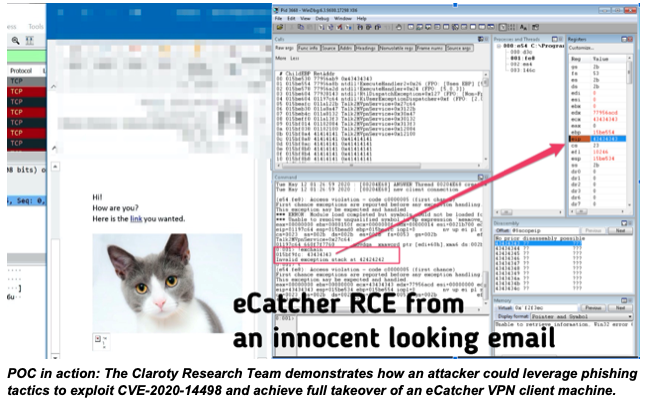

Đối với sản phẩm eWON của HMS Networks, cụ thể là máy khách VPN eCatcher, Claroty phát hiện một lỗi tràn bộ đệm dựa trên ngăn xếp nghiêm trọng (CVE-2020-14498) có thể bị khai thác để thực thi mã tùy ý – và cuối cùng là kiểm soát toàn bộ máy khách mục tiêu – bằng cách khiến người dùng mở một email hoặc website độc hại.

Theo Claroty, những kẻ tấn công có thể sử dụng các công cụ tìm kiếm như Shodan và Censys để xác định dịch vụ truy nhập từ xa bị ảnh hưởng bởi lỗ hổng. Khi tìm được các mục tiêu tiềm năng, kẻ tấn công có thể khai thác các lỗ hổng từ xa mà không cần yếu tố xác thực nào để truy nhập tới các thiết bị và cuối cùng là mạng VPN nội bộ.

Claroty cho biết đã lập bản đồ GateManager trên toàn thế giới và phát hiện 337 trường hợp trực tiếp, 253 trường hợp dính lỗ hổng CVE-2020-14500. Claroty vẫn đang nỗ lực kết nối với các công ty hiện đang sử dụng những phiên bản chưa được vá của GateManager.

Các lỗ hổng đã được Claroty báo cáo tới các nhà cung cấp các sản phẩm tương ứng và các công ty này đã phát hành những bản cập nhật để và các lỗ hổng.

Claroty cho biết: “Moxa khuyến nghị người dùng cập nhật EDR-G902/3 phiên bản v5.5 bằng cách áp dụng bản cập nhật firmware tương ứng có sẵn cho dòng EDR-G902 tới EDR-G903. Còn HMS Networks khuyến nghị người dùng cập nhật eCatcher phiên bản V6.5.5 trở lên“.

Nguồn ictvietnam.vn